Turvaettevõte AVG, mis on tuntud tasuta ja kaubanduslike turbetoodete poolest, mis pakuvad laia valikut turbega seotud kaitsemeetmeid ja -teenuseid, seadis miljonid Chrome'i kasutajad hiljuti ohtu, purustades Chrome'i turvalisuse põhimõtteliselt ühes selle veebilaienditest brauser.

AVG, nagu paljud teisedki tasuta tooteid pakkuvad turvaettevõtted, kasutab AVG oma tasuta pakkumistest tulu teenimiseks erinevaid monetiseerimisstrateegiaid.

Üks osa võrrandist paneb kliente versiooniuuendusi tasulistele AVG-versioonidele kasutama ja mõnda aega oli see AVG-ga sarnaste ettevõtete jaoks ainus viis.

Tasuta versioon töötab iseseisvalt hästi, kuid seda kasutatakse tasulise versiooni reklaamimiseks, mis pakub lisaks selliseid täiustatud funktsioone nagu rämpsposti vastu võitlemine või täiustatud tulemüür.

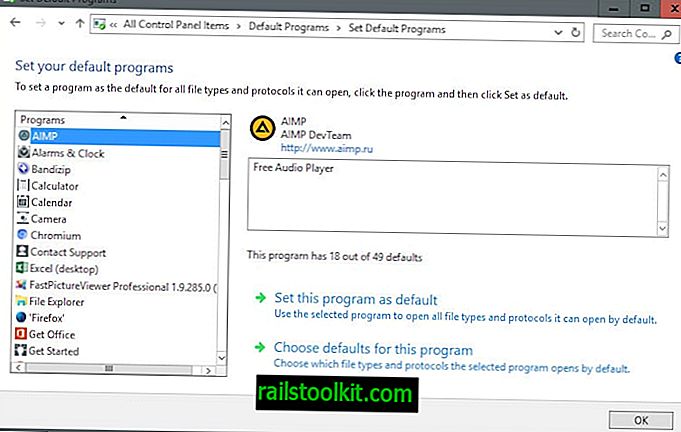

Turvaettevõtted hakkasid oma tasuta pakkumisse lisama muid tuluvooge ning viimasel ajal oli üks silmapaistvamaid brauserilaiendite loomine ning brauseri vaikeotsingumootori, avalehe ja sellega kaasneva uue vahelehe manipuleerimine. .

Kliendid, kes installivad arvutisse AVG-tarkvara, saavad lõpuks brauserite turvamise kohta juhise. Liidese nupul OK klõpsamine installib AVG Web TuneUp ühilduvatesse brauseritesse, kus kasutaja on minimaalselt sekkunud.

Chrome'i veebipoe andmetel on laiendil enam kui 8 miljonit kasutajat (Google'i enda statistika kohaselt ligi üheksa miljonit).

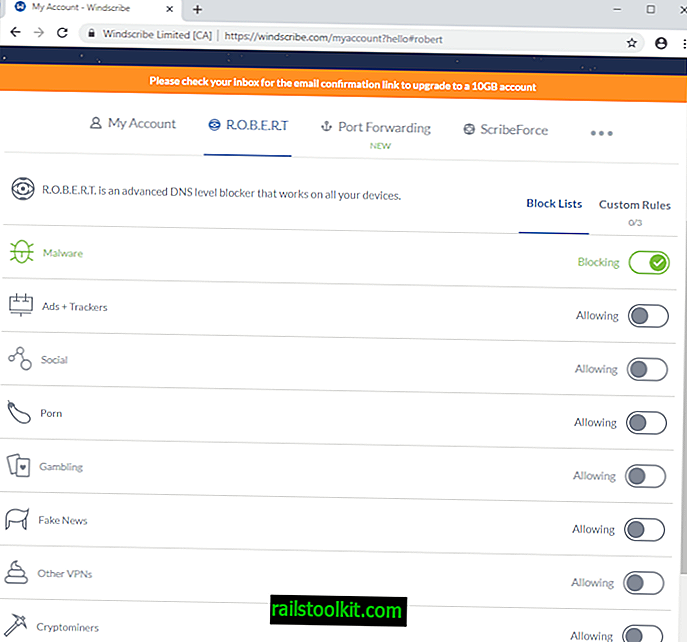

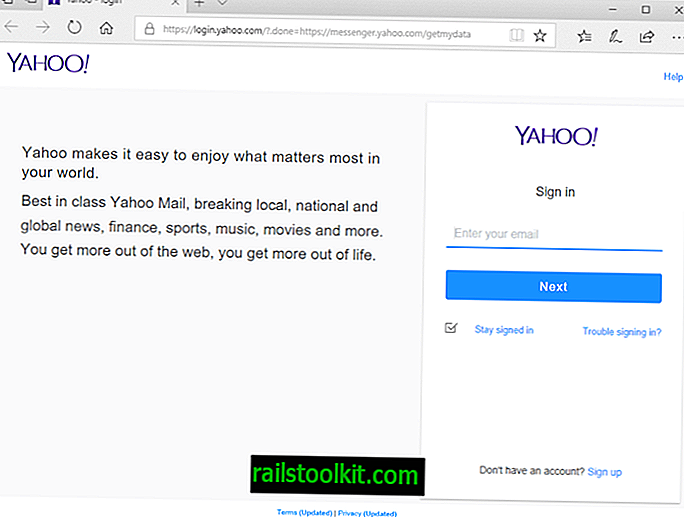

See muudab avalehe, uue vahelehe ja vaikimisi otsinguteenuse pakkuja Chrome'i ja Firefoxi veebibrauseris, kui see on süsteemi installitud.

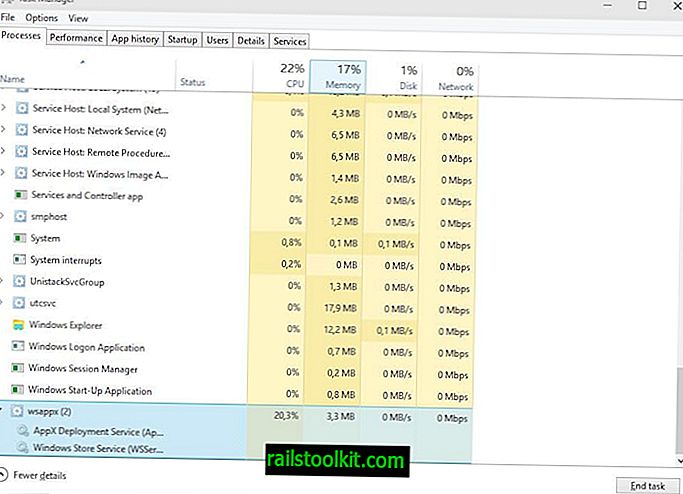

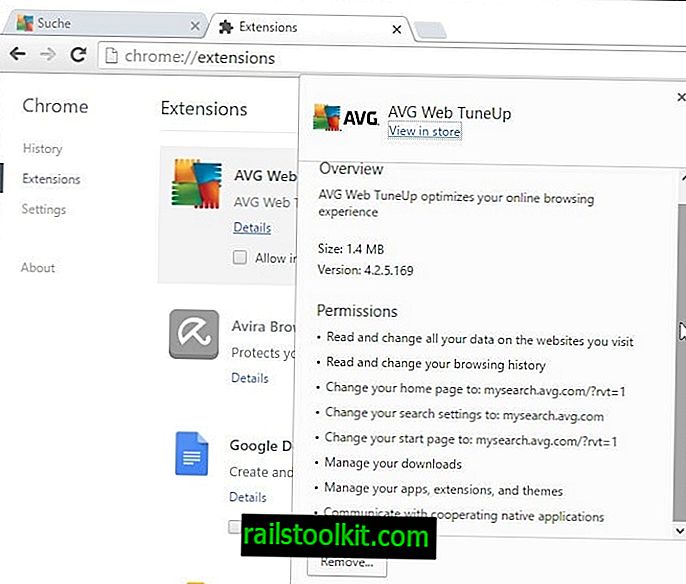

Installitud laiendil on vaja kaheksat luba, sealhulgas luba "kõigi veebisaitide andmeid lugeda ja muuta", "allalaadimiste muutmine", "koostööd tegevate kohalike rakendustega suhtlemine", "rakenduste, laienduste ja teemade haldamine" ning avalehe muutmine, otsinguseaded ja avaleht kohandatud AVG-otsingulehele.

Chrome märkab muudatusi ja palub kasutajatel pakkuda seadete taastamine nende varasematele väärtustele, kui laiendusega tehtud muudatused polnud ette nähtud.

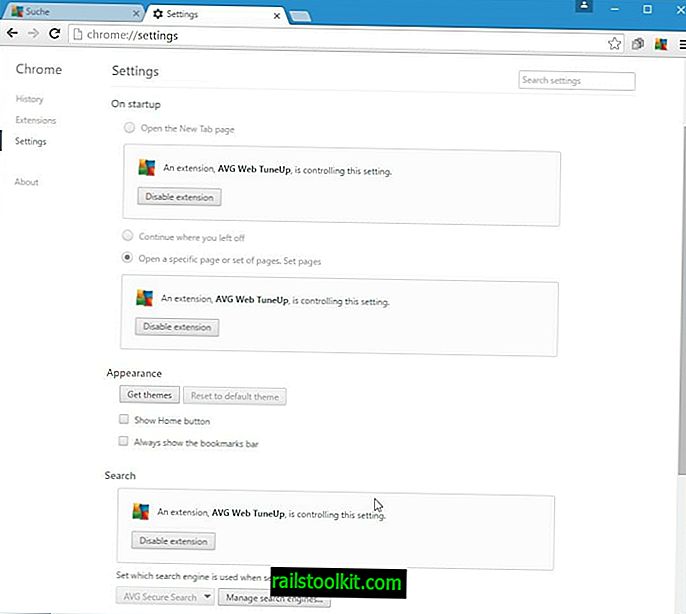

Laiendi installimisega kaasnevad üsna paljud probleemid, näiteks muudab see käivitamissätte "konkreetse lehe avamiseks", ignoreerides kasutajate valikut (näiteks viimase seansi jätkamiseks).

Kui see pole piisavalt halb, on muudetud sätteid üsna raske muuta ilma laiendust keelamata. Kui kontrollite pärast AVG Web TuneUpi installimist ja aktiveerimist Chrome'i sätteid, märkate, et te ei saa enam avalehte muuta, parameetreid käivitada ega teenusepakkujaid otsida.

Peamine põhjus, miks neid muudatusi tehakse, on raha, mitte kasutajate turvalisus. AVG teenib, kui kasutajad teevad otsinguid ja klõpsavad nende loodud kohandatud otsingumootoril reklaamidel.

Kui lisate sellele veel asjaolu, et ettevõte teatas hiljuti privaatsuseeskirjade värskenduses, et ta kogub ja müüb - tuvastamatuid - kasutajaandmeid kolmandatele osapooltele, on teil ainus hirmutav toode.

Turvaküsimus

Google'i töötaja esitas veateate 15. detsembril, teatades, et AVG Web TuneUp keelas üheksa miljoni Chrome'i kasutaja veebiturbe. Kirjas AVG-le kirjutas ta:

Vabandan oma karmi tooni pärast, kuid ma pole tõesti põnevil, et see prügikast Chrome'i kasutajatele installitakse. Laiend on nii rängalt katki, et ma pole kindel, kas peaksin sellest teatama kui haavatavust või paluma laienduse kuritarvitamise meeskonnal uurida, kas tegemist on PuP-ga.

Sellegipoolest on minu mure selles, et teie turvatarkvara keelab 9 miljoni Chrome'i kasutaja veebiturvalisuse, ilmselt selleks, et saaksite kaaperdada otsingusätted ja uue vahelehe.

Võimalik on mitu ilmset rünnakut, näiteks siin on API-s "navigeerimine" triviaalne universaalne xss, mis võimaldab igal veebisaidil skripti täita mis tahes muu domeeni kontekstis. Näiteks ründaja.com saab lugeda e-kirju aadressilt mail.google.com või corp.avg.com või muust.

Põhimõtteliselt seab AVG Chrome'i kasutajad laienduse kaudu ohtu, mis peaks väidetavalt muutma veebibrauseri Chrome'i kasutajatele turvalisemaks.

AVG vastas parandusega mitu päeva hiljem, kuid see lükati tagasi, kuna see ei lahendanud probleemi täielikult. Ettevõte püüdis piirata kokkupuudet aktsepteerides päringuid ainult juhul, kui päritolu vastab avg.com-le.

Paranduse probleem oli see, et AVG kontrollis ainult seda, kas avg.com oli kaasatud päritolustaatusesse, mida ründajad said kasutada, kasutades stringi sisaldavaid alamdomeene, nt avg.com.www.example.com.

Google'i vastus tegi selgeks, et kaalul on rohkem.

Teie pakutud kood ei vaja turvalist päritolu, see tähendab, et see lubab hostinime kontrollimisel protokolle // või //. Seetõttu saab keskel asuv võrgumees suunata kasutaja saidile //attack.avg.com ja varustada JavaScripti, mis avab vahekaardi turvalise https-päritoluga, ning seejärel sisestada sinna koodi. See tähendab, et keskel olev mees võib rünnata turvalisi https-saite, nagu GMail, pangandus jne.

Täiesti selge: see tähendab, et AVG kasutajatel on SSL keelatud.

Google kiitis heaks AVG teise värskenduskatse 21. detsembril, kuid Google keelas sisemised installid praegu võimalike eeskirjade rikkumiste uurimiseks.

Sõnade sulgemine

AVG seadis miljonid Chrome'i kasutajad ohtu ja ei andnud esimest korda korralikku plaastrit, mis probleemi ei lahendanud. See on üsna problemaatiline ettevõttele, kes üritab kaitsta kasutajaid Internetis ja kohalikul teel esinevate ohtude eest.

Huvitav oleks näha, kui kasulikud või mitte kõik need turvatarkvara laiendused on, mis installitakse viirusetõrjetarkvara juurde. Ma ei oleks üllatunud, kui tulemused tagasi tuleksid, kui nad teevad kasutajatele rohkem kahju kui pakuvad.

Nüüd sina : millist viirusetõrjelahendust te kasutate?