Pole olemas sellist asja nagu täiuslik turvalisus. Piisavate teadmiste, ressursside ja aja olemasolu korral võib iga süsteem ohtu sattuda. Parim, mida saate teha, on muuta see ründaja jaoks võimalikult raskeks. See tähendab, et on olemas samme, mida saate oma võrgu tugevdamiseks valdava osa rünnakute vastu.

Vaikekonfiguratsioonid, mida ma kutsun tarbijaklassi ruuteriteks, pakuvad üsna tavalist turvalisust. Ausalt öeldes ei vaja nende kompromiteerimine palju. Uue ruuteri installimisel (või olemasoleva lähtestamiseks) kasutan harva seadistusviisardit. Käin läbi ja konfigureerin kõik täpselt nii, nagu tahan. Kui pole mõjuvat põhjust, ei jäta ma seda tavaliselt vaikimisi.

Ma ei saa öelda täpset seadet, mida peate muutma. Iga ruuteri administraatori leht on erinev; isegi sama tootja ruuter. Sõltuvalt konkreetsest ruuterist võib olla sätteid, mida te ei saa muuta. Paljude nende sätete jaoks peate avama administraatori lehe täpsema konfiguratsiooni jaotise.

Näpunäide : ruuteri turvalisuse kontrollimiseks võite kasutada Androidi rakendust RouterCheck.

Lisasin Asus RT-AC66U ekraanipildid. See on vaikeolekus.

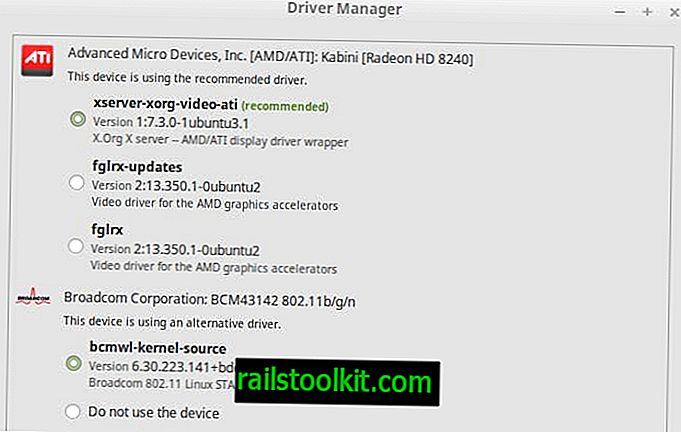

Värskendage oma püsivara. Enamik inimesi värskendab püsivara ruuteri esmakordsel installimisel ja jätab selle siis rahule. Värskeimad uuringud on näidanud, et 25-l enimmüüdud traadita ruuteri mudelil on 80% turvanõrkusi. Mõjutatud tootjate hulka kuuluvad: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet ja teised. Enamik tootjaid vabastab värskendatud püsivara, kui turvaaukudest teatatakse. Seadke meeldetuletus Outlookis või ükskõik millises kasutatavas e-posti süsteemis. Soovitan värskendusi kontrollida iga 3 kuu tagant. Ma tean, et see kõlab nagu no-brainer, kuid installige püsivara ainult tootja veebisaidilt.

Keelake ka ruuteri võimalus värskenduste automaatseks kontrollimiseks. Ma ei ole fänn, et laseme seadmetel telefoni koju viia. Te ei saa kontrollida, mis kuupäevaga saadetakse. Näiteks kas teadsite, et mitmed nn nutitelerid edastavad teabe oma tootjale? Nad saadavad kõik teie vaatamisharjumused iga kord, kui kanalit vahetate. Kui ühendate nendesse USB-draivi, saadavad nad draivi kõigi failinimede loendi. Need andmed on krüptimata ja saadetakse isegi siis, kui menüü sätteks on seatud NO.

Keela kaughaldus. Ma saan aru, et mõned inimesed peavad saama oma võrku eemalt konfigureerida. Kui peate, siis vähemalt lubama https-i juurdepääs ja muutke vaikeporti. Pange tähele, et see hõlmab igat tüüpi pilvepõhist haldust, näiteks Linksys Smart WiFi konto ja Asus 'AiCloud.

Kasutage ruuteri administraatori jaoks tugevat parooli . Aitab, ütles. Ruuterite vaikeparoolid on üldteada ja te ei soovi, et keegi prooviks lihtsalt vaikeloosi ja pääseks ruuterisse.

Luba HTTPS kõigi administraatoriühenduste jaoks. See on paljudel ruuteritel vaikimisi keelatud.

Piirake sissetulevat liiklust. Ma tean, et see on terve mõistus, kuid mõnikord ei mõista inimesed teatud seadete tagajärgi. Kui peate kasutama pordi edastamist, olge väga valiv. Võimalusel kasutage konfigureeritava teenuse jaoks mittestandardset porti. Samuti on seaded anonüümse Interneti-liikluse filtreerimiseks (jah) ja pingireaktsiooni (ei) saamiseks.

Kasutage WiFi jaoks WPA2 krüptimist. Ärge kunagi kasutage WEP-d. Internetis vabalt saadaval oleva tarkvara abil saab selle mõne minutiga katki jätta. WPA pole palju parem.

Lülitage WPS (WiFi kaitstud seadistamine) välja . Ma mõistan WPS-i kasutamise mugavust, kuid see oli halb mõte.

Piira väljuvat liiklust. Nagu eespool mainitud, mulle tavaliselt ei meeldi, et telefoniga kodus on seadmed. Kui teil on seda tüüpi seadmeid, kaaluge nendelt kogu Interneti-liikluse blokeerimist.

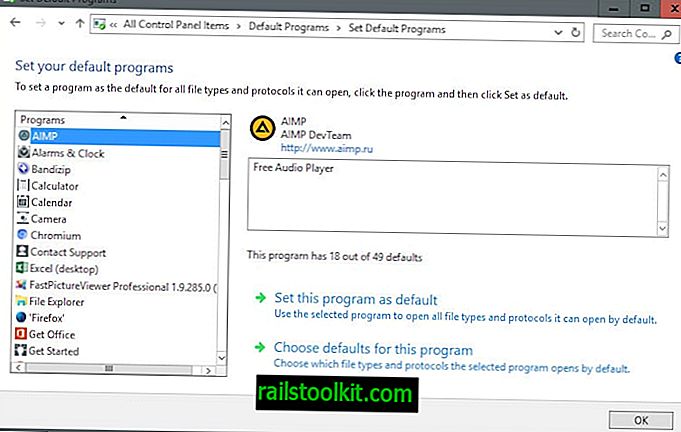

Keela kasutamata võrguteenused, eriti uPnP. UPnP teenuse kasutamisel on laialt teada haavatavus. Muud arvatavasti mittevajalikud teenused: Telnet, FTP, SMB (Samba / failide jagamine), TFTP, IPv6

Kui olete lõpetanud, logige administraatori lehelt välja . Veebilehe sulgemine ilma välja logimata võib jätta ruuteris avatud autenditud seansi.

Kontrollige pordi 32764 haavatavust . Minu teada mõjutavad mõned Linksys (Cisco), Netgeari ja Diamondi toodetud ruuterid, kuid võib ka teisi. Uuem püsivara vabastati, kuid see ei pruugi süsteemi täielikult patiseerida.

Kontrollige oma ruuterit aadressil: //www.grc.com/x/portprobe=32764

Lülitage sisse logimine . Otsige regulaarselt oma logidest kahtlast tegevust. Enamikul ruuteritel on võimalus logisid teile määratud intervallidega e-postiga saata. Samuti veenduge, et kell ja ajavöönd oleksid õigesti seatud, et logid oleksid täpsed.

Järgmine on tõeliselt turvateadlik (või võib-olla lihtsalt paranoiline), mida tuleks kaaluda

Muutke administraatori kasutajanime . Kõik teavad, et vaikeseade on tavaliselt admin.

Seadistage külalisvõrk . Paljud uuemad ruuterid on võimelised looma eraldi traadita külalisvõrke. Veenduge, et sellel oleks juurdepääs ainult Internetile ja mitte teie LAN-ile (sisevõrk). Muidugi, kasutage sama krüptimismeetodit (WPA2-Personal) erineva parooliga.

Ärge ühendage ruuteriga USB-mäluseadet . See lubab ruuteril automaatselt paljusid teenuseid ja võib selle draivi sisu Internetti paljastada.

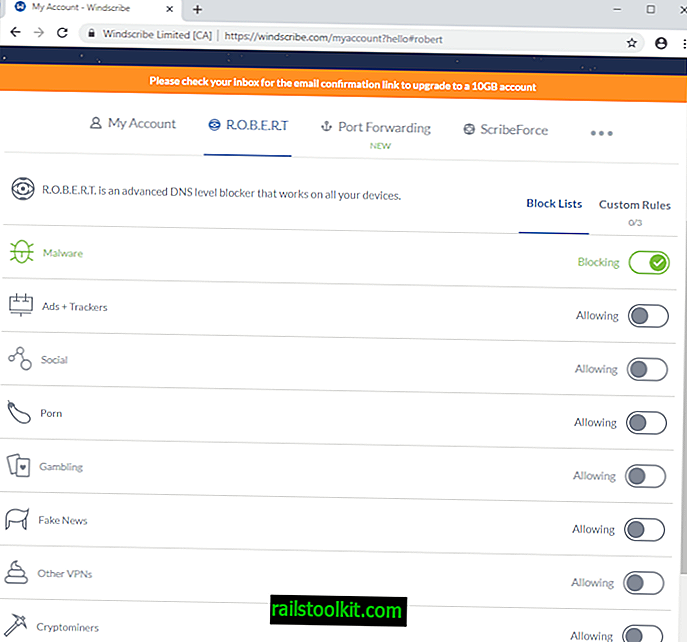

Kasutage teist DNS-i pakkujat . Võimalik, et kasutate mis tahes DNS-sätteid, mille ISP teile andis. DNS on üha enam muutunud rünnakute sihtmärgiks. On DNS-i pakkujaid, kes on oma serverite turvamiseks astunud täiendavaid samme. Lisaboonusena võib mõni teine DNS-i pakkuja teie Interneti-jõudlust suurendada.

Muutke oma LAN-i (sisemise) võrgu vaikimisi IP-aadresside vahemikku . Kõik tarbijate klassi ruuterid, mida ma olen näinud, kasutavad kas 192.168.1.x või 192.168.0.x, mis lihtsustavad automatiseeritud rünnaku skriptimist.

Saadaval olevad vahemikud on:

Mis tahes 10.xxx

Ükskõik 192.168.xx

172.16.xx kuni 172.31.xx

Muutke ruuteri LAN-i vaikeaadressi . Kui keegi saab teie LAN-ile juurdepääsu, teavad nad ruuteri IP-aadressi kas xxx1 või xxx254; ära tee seda neile lihtsaks.

DHCP keelamine või piiramine . DHCP väljalülitamine pole tavaliselt otstarbekas, kui olete väga staatilises võrgukeskkonnas. Eelistan piirata DHCP 10-20 IP-aadressiga, alates xxx101; see lihtsustab teie võrgus toimuva jälgimist. Ma eelistan panna oma „püsivad” seadmed (lauaarvutid, printerid, NAS jne) staatilistele IP-aadressidele. Nii kasutavad DHCP-d ainult sülearvutid, tahvelarvutid, telefonid ja külalised.

Keela administraatori juurdepääs traadita ühenduse kaudu . See funktsioon pole kõigil kodurruuteritel saadaval.

Keela SSID levi . Professionaalil pole seda raske ületada ja see võib teile valu teha, kui lubate külastajaid teie WiFi-võrgus.

Kasutage MAC-filtreerimist . Sama nagu eespool; külastajatele ebamugav.

Mõned neist kaupadest kuuluvad kategooriasse „Turvalisus varjamise tõttu” ning paljud IT- ja turbeasjatundjad karjuvad neid öeldes, et need pole turvameetmed. Mõnes mõttes on need täiesti õiged. Kui aga on olemas mõned sammud, mille abil saate oma võrgu kahjustamise keerukamaks muuta, tasub minu arvates seda kaaluda.

Hea turvalisus ei ole „sea seda ja unusta ära”. Oleme kõik kuulnud paljudest turvarikkumistest mõne suurima ettevõtte juures. Minu jaoks on tõeliselt ärritav osa see, kui teie siin olid nad enne avastamist ohustatud 3, 6, 12 kuud või kauem.

Võtke aega, et oma logid läbi vaadata. Skaneerige oma võrku, otsides ootamatuid seadmeid ja ühendusi.

Allpool on toodud autoriteetne viide:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf